Veillez à ce qu'aucun utilisateur n'ait pas de password et encore moins un password identique au login (très courant !!).

TFTP (Trivial File Transfer Protocol) est un service FTP simplifié, il est utilisé notamment pour le boot des terminaux X. Il ne demande aucune authentification, n'importe qui peut se connecter et lire ce qu'il veut.

Je vous conseille donc de désactiver tout ce qui tourne autour de FTP et de privilégier SFTP fourni avec OpenSSH.

/ 10 Go

/usr 10 Go au moins

/var 5Go

/home 10 Go par utilisateurs au moins

swap 2*taille de la RAM au moins

/usr/local au moins 10 Go (pour stocker vos applis)

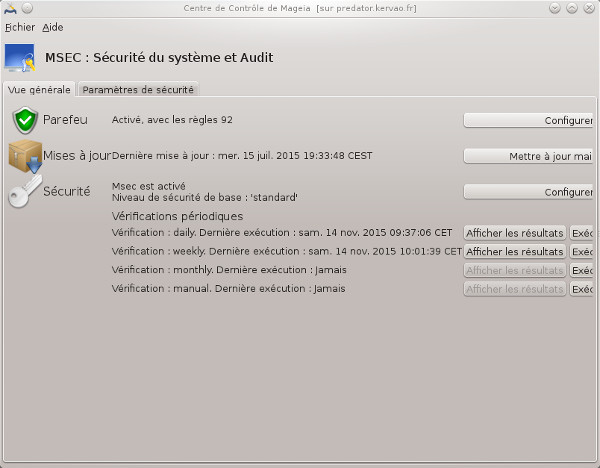

Une fois l'installation terminée, activer

automatiquement ou pas la mise à jour du système, ces mises à jour

corrigent les trous de sécurité. Ces patchs sont indispensables pour

sécuriser correctement un système, si vous n'avez pas activé la mise à

jour automatique, vous devez surveiller régulièrement leur parution.

Sachez qu'il existe des mailing-listes à ce sujet qui vous préviendront

automatiquement de la parution d'un nouveau patch. Personnellement je n'ai

pas activé la mise à jour automatique car je préfère maîtriser

l'installation des packages certains pouvant causer des régressions, il

faut analyse au cas pas cas.

Je vous conseille de tenir à jour un cahier d'administrateur où vous noterez chacune de vos manips systèmes, ça peut se révéler un brin écolier, voire fastidieux, mais ça peut se révéler extrêmement utile dans certains cas. Un simple fichier texte (droit 400 proprio root) avec un copier coller des commandes (et les résultats qui vont avec), et quelques annotations devrait faire l'affaire.

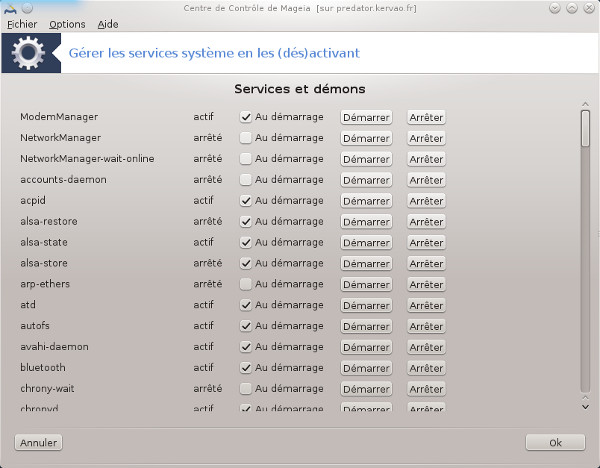

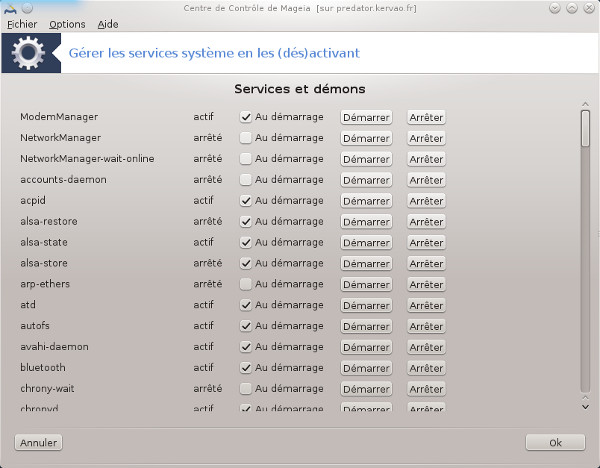

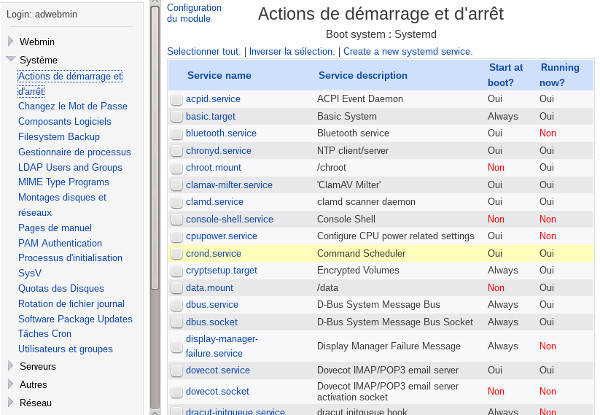

Systemd est un super daemon qui permet à lui tout seul de lancer tout un tas d'autres daemons (ou services). Il se base sur ce qu'on appelle des unités (units), il y en a des plusieurs sortes

automount : pour les systèmes de

fichier montés avec automount

device : pour les périphériques

(fichiers spéciaux)

mount : pour les systèmes de

fichiers montés (en utilisant /etc/fstab

ou à la volée (clé USB, ...)

path : pour les scripts et exe

indiqués par leur chemin (path)

service : pour les daemons

socket : pour les sockets

swap: pour la swap

target: pour les groupes de

plusieurs unités (par exemple network.target

gère tous mes services liés au réseau)

pour stopper une unité il faudra taper

systemctl stop nom-du-service

et pour le désactiver (c'est à dire qu'il ne se lancera plus au prochain

démarrage) il faudra taper

ou bien encore via webmin plus universel

pwconv

Dans le champ password de /etc/passwd (le

deuxième) vous devriez trouver un x, un fichier /etc/shadow a

été créé contenant les mots de passe crypté.

Maintenant on va supprimer autant que possible tous les comptes systèmes

inutiles, si vous en avez pas besoin, supprimez les, car ce sont autant de

portes d'entrée pour les hackers. Les comptes systèmes suivants sont

nécessaires:

root, bin, daemon, adm, lp (si vous

avez un système d'impression), mail (si serveur mail), news

(si serveur de news), uucp (si vous utilisez UUCP), nobody

Ceux-ci sont facultatifs:

games, gopher, halt, sync, shutdown,

operator, ftp (si serveur FTP anonyme), lists, xfs.

Faites de même pour les autres commandes.

NOTES: - N'oubliez pas qu'un utilisateur peut très bien appartenir à deux groupesPour ce qui concerne root, vous devez prendre quelques précautions:

- vous ne devez en aucun rajouter le . (répertoire courant) dans

le PATH de root, car si par malheur quelqu'un crée un script avec droits

exécutables dans /tmp qui s'appelle rm contenant:

#!/bin/bash

rm -Rf /

Si root a le malheur de taper rm alors qu'il se trouve dans /tmp, c'est le script qui peut être appelé (suivant l'ordre des chemins dans le PATH) et pouf ! plus de système.

touch /.rhosts /etc/hosts.equiv

chmod 0 /.rhosts /etc/hosts.equiv

Pour trouver les .rhosts dans les homedirectories des utilisateurs, taper:

find /home -name .rhosts -print

Autour de ma box j’ai monté un réseau local

via le courant électrique et 4 prises CPL situées dans plusieurs pièces

différentes. On retrouve le serveur pour tous les autres clients qu’ils

soient branchés en RJ45/CPL ou en wifi.

Bien que le serveur dispose de deux interfaces réseau, je me sers que d’une seule interface, ça serait trop lourd de doubler le réseau pour qu’il fasse office de firewall pour les autres PC clients. Du coup je ne protège que le serveur et non pas les postes clients qui bénéficient de leur protection propre et de celle apportée par la box. L’idée est donc que seules les machines de mon réseau local puisse accéder aux services de mon serveur et on rejette tout le reste.

Niveau configuration de shorewall, cela donne cela, tous les fichiers se trouvent sous /etc/shorewall, voilà en ce qui concerne le fichier zones

# Shorewall version 4 – Zones File

#

# For information about this file, type « man shorewall-zones »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-zones.html

#

###############################################################################

#ZONE TYPE OPTIONS IN OUT

# OPTIONS OPTIONS

fw firewall

lan ipv4

la zone fw correspond au serveur qui fait office de firewall, la zone lan correspond indifféremment à internet et au réseau local. Voilà maintenant le fichier interfaces

# Shorewall version 4 – Interfaces File

#

# For information about entries in this file, type « man shorewall-interfaces »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-interfaces.html

#

###############################################################################

###############################################################################

#ZONE INTERFACE OPTIONS

lan eno2 –

ma carte réseau utilisée est définie par eno2, ma carte eno1 est non utilisée, la commande ifconfig -a permet de connaître le nom de ses interfaces réseau. le fichier hosts est quant à lui vide (ou presque)

# Shorewall version 4 – Hosts file

#

# For information about entries in this file, type « man shorewall-hosts »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-hosts.html

#

###############################################################################

#ZONE HOST(S) OPTIONS

le fichier policy définit les règles par défaut

# Shorewall version 4 – Policy File

#

# For information about entries in this file, type « man shorewall-policy »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-policy.html

#

###############################################################################

#SOURCE DEST POLICY LOG LIMIT: CONNLIMIT:

fw lan ACCEPT

all all REJECT info

en gros toutes les trames du serveur vers internet sont acceptées et toutes les autres sont rejetées, il faut donc définir quelques exceptions avec le fichier rules que voici

# Shorewall version 4 – Rules File

#

# For information on the settings in this file, type « man shorewall-rules »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-rules.html

#

######################################################################################################################################################################################################

#ACTION SOURCE DEST PROTO DEST SOURCE ORIGINAL RATE USER/ MARK CONNLIMIT TIME HEADERS SWITCH HELPER

# PORT(S) PORT(S) DEST LIMIT GROUP

ACCEPT fw lan icmp

ACCEPT lan:192.168.1.0/24 fw tcp 22,25,80,111,389,995,2049,3306,10000

ACCEPT lan:192.168.1.0/24 fw udp 111,2049

ACCEPT lan:192.168.1.0/24 fw icmp

DNS(ACCEPT) fw lan

On autorise les machines du réseau local qui ont pour adresse 192.168.1.X à accéder au serveur sur le port 22 (OpenSSH), 25 (SMTP), 80 (Apache/httpd), 111 (portmapper), 389 (OpenLDAP), 995 (POP3s), 2049 (NFS), 3306 (MySQL) et 10000 (Webmin). On autorise également les requêtes DNS du serveur vers internet et on autorise également les ping.

Maintenant le serveur peut être encore atteint via les postes clients et ceux-ci doivent également être protégés. J’ai limité au strict minimum le trafic de et vers internet toujours avec shorewall. Exemple de configuration d'un client connecté via une interface RJ45 qui peut être pinguée, fichier zones

# Shorewall version 4 – Zones File

#

# For information about this file, type « man shorewall-zones »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-zones.html

#

###############################################################################

#ZONE TYPE OPTIONS IN OUT

# OPTIONS OPTIONS

net ipv4

fw firewall

fichier interfaces

# Shorewall version 4 – Interfaces File

#

# For information about entries in this file, type « man shorewall-interfaces »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-interfaces.html

#

###############################################################################

###############################################################################

#ZONE INTERFACE OPTIONS

net eno1 detect

fichier hosts vide, fichier policy

# Shorewall version 4 – Policy File

#

# For information about entries in this file, type « man shorewall-policy »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-policy.html

#

###############################################################################

#SOURCE DEST POLICY LOG LIMIT: CONNLIMIT:

fw net ACCEPT

net all DROP info

all all REJECT info

et fichier rules

# Shorewall version 4 – Rules File

#

# For information on the settings in this file, type « man shorewall-rules »

#

# The manpage is also online at

# http://www.shorewall.net/manpages/shorewall-rules.html

#

######################################################################################################################################################################################################

#ACTION SOURCE DEST PROTO DEST SOURCE ORIGINAL RATE USER/ MARK CONNLIMIT TIME HEADERS SWITCH HELPER

# PORT(S) PORT(S) DEST LIMIT GROUP

ACCEPT net fw icmp 8 –

Ce chapitre a pour but de vous expliquer comment mettre en place des listes d'adresses IP reconnues comme étant une potentielle menace, il se trouve que certaines entités se chargent de collecter ces listes et de les mettre à disposition de la communauté, il ne reste plus qu'à les faire prendre en compte par le firewall shorewall qui bloquera les adresses IP d'emblée.

La source de ce chapitre est essentiellement le wiki de mageia en anglais à l'adresse https://wiki.mageia.org/en/Firewall on pourra également consulter cette entrée du forum de mageia.

Ce filtrage se base sur shorewall mais également sur l'outil ipset. IPset permet de stocker des listes d'adresses IP, mais également des réseaux, des numéros de port, des adresses MAC ou bien encore des combinaisons de tout cela. Intrinsèquement IPtables sur lequel se base shorewall pourrait faire la même chose, mais IPset est optimisé pour que l'indexation et la recherche dans la liste soit infiniment plus rapide.

Cette page vous explique simplement comment IPset fonctionne.

IPset est lié au noyau linux, il faudra installer sur une mageia les packages suivants

urpmi xtables-addons xtables-geoip xtables-addons-kernel-desktop-latest

Pour voir si IPset est bien intégré il faudra tapershorewall show capabilities | grep Ipset

Voilà le résultat

Ipset Match Counters (IPSET_MATCH_COUNTERS): Available

Ipset Match (IPSET_MATCH): Available

Ipset Match Nomatch (IPSET_MATCH_NOMATCH): Available

Pour les listes d'adresses IP menaçantes, on utilisera celles des sites abuseipdb et de spamhaus.

Maintenant il faudra créer un compte pour le premier et récupérer

une clé qui nous servira pour télécharger la liste.

#!/bin/bash

# Origine du script

# https://wiki.mageia.org/en/Firewall

#############################

# Définition de plusieurs variables

# pour les listes d'adresses IP

SPAMHAUS_DROP="/usr/local/var/drop.txt"

SPAMHAUS_eDROP="/usr/local/var/edrop.txt"

ABUSE_DROP="/usr/local/var/abuseip.txt"

SPAMURL="https://www.spamhaus.org/drop/drop.txt"

eSPAMURL="https://www.spamhaus.org/drop/edrop.txt"

DROP_ADD_TO_FW="/usr/local/var/DROP2.txt"

eDROP_ADD_TO_FW="/usr/local/var/eDROP2.txt"

ABUSE_ADD_TO_FW="/usr/local/var/abuseipv4.txt"

SAVE_SPAM="/etc/shorewall/spamhaus"

SAVE_SPAME="/etc/shorewall/espamhaus"

SAVE_ABUSE="/etc/shorewall/abuseipdb"

# Nom des listes pour le firewall

ABUSE="abusedrop";

SPAM="spamhausdrop";

SPAME="spamhausedrop";

#

echo ">>"

echo "Début: $(date)"

echo ">"

#

# Purge previous IP

#

echo "Création des règles ipset DROP"

/usr/sbin/ipset -exist create $ABUSE hash:net counters

/usr/sbin/ipset -exist create $SPAM hash:net counters

/usr/sbin/ipset -exist create $SPAME hash:net counters

echo "On purge les anciennes règles ipset DROP"

/usr/sbin/ipset flush $ABUSE

/usr/sbin/ipset flush $SPAM

/usr/sbin/ipset flush $SPAME

#

# ABUSEIPDB.com

echo "Téléchargement liste ABUSEIP et extraction des IP"

curl -G https://api.abuseipdb.com/api/v2/blacklist -d

confidenceMinimum=90 -H "Key:

on-indique-ici-la-clé-récupérée-sur-abuseipdb" -H "Accept:

text/plain" > $ABUSE_DROP

#efface les IPv6

sed '/:/d' $ABUSE_DROP > $ABUSE_ADD_TO_FW

echo "Mise à jour ipset avec la liste ABUSE"

while read IP; do

/usr/sbin/ipset -exist add $ABUSE $IP

done < "$ABUSE_ADD_TO_FW"

echo "Sauvegarde ipset de la liste ABUSE"

/usr/sbin/ipset save $ABUSE > $SAVE_ABUSE

# "The Spamhaus Project" - https://www.spamhaus.org

#

echo ">"

echo "Téléchargement liste SPAMHAUS DROP et extraction des IP"

wget -q -O - "$SPAMURL" > $SPAMHAUS_DROP

grep -v '^;' $SPAMHAUS_DROP | cut -d ' ' -f 1 > $DROP_ADD_TO_FW

echo "Mise à jour ipset avec la liste SPAMHAUS DROP"

while read IP; do

/usr/sbin/ipset -exist add $SPAM $IP

done < "$DROP_ADD_TO_FW"

echo "Sauvegarde ipset liste SPAMHAUS"

/usr/sbin/ipset save $SPAM > $SAVE_SPAM

#

# "The Spamhaus Project" - https://www.spamhaus.org

#

echo ">"

echo "Téléchargement liste SPAMHAUS eDROP et extraction des IP"

wget -q -O - "$eSPAMURL" > $SPAMHAUS_eDROP

grep -v '^;' $SPAMHAUS_eDROP | cut -d ' ' -f 1 > $eDROP_ADD_TO_FW

echo "Mise à jour ipset avec la liste SPAMHAUS eDROP"

while read IP; do

/usr/sbin/ipset -exist add $SPAME $IP

done < "$eDROP_ADD_TO_FW"

echo "Sauvegarde ipset avec la liste eSPAMHAUS"

/usr/sbin/ipset save $SPAME > $SAVE_SPAME

#

# Activation des nouvelles listes

# en relançant le firewall

#

echo ">"

echo "Relance du firewall"

echo "--------------- "

/usr/sbin/shorewall restart

#

# Contrôles

#

echo " "

/usr/bin/systemctl status --no-pager shorewall

echo " "

/usr/sbin/shorewall show bl

echo " "

echo "Nombre ligne liste spamhausDrop"

/usr/sbin/ipset list "$SPAM" | wc -l

echo "Nombre ligne liste spamhauseDrop"

/usr/sbin/ipset list "$SPAME" | wc -l

echo "Nombre ligne liste abusedrop"

/usr/sbin/ipset list "$ABUSE" | wc -l

echo ">"

echo Fin: $(date)

echo ">>"

on lui donne les droits d'exécution

chmod 755 /usr/bin/shorewall-vilains

voilà ce que ça donne quand on le lance

>>

Début: dim. sept. 5 08:10:50 CEST 2021

>

Création des règles ipset DROP

On purge les anciennes règles ipset DROP

Téléchargement liste ABUSEIP et extraction des IP

% Total % Received % Xferd Average

Speed Time Time

Time Current

Dload Upload Total Spent

Left Speed

100 139k 0 139k

0 0

185k 0 --:--:-- --:--:-- --:--:--

185k

Mise à jour ipset avec la liste ABUSE

Mise à jour du firewall avec règles ABUSE

Sauvegarde ipset de la liste ABUSE

>

Téléchargement liste SPAMHAUS DROP et extraction des IP

Mise à jour ipset avec la liste SPAMHAUS DROP

Sauvegarde ipset liste SPAMHAUS

>

Téléchargement liste SPAMHAUS eDROP et extraction des IP

Mise à jour ipset avec la liste SPAMHAUS eDROP

Sauvegarde ipset avec la liste eSPAMHAUS

>

Relance du firewall

---------------

Compiling using Shorewall 5.2.3.3...

Processing /etc/shorewall/params ...

Processing /etc/shorewall/shorewall.conf...

Loading Modules...

Compiling /etc/shorewall/zones...

Compiling /etc/shorewall/interfaces...

Determining Hosts in Zones...

Locating Action Files...

Compiling /etc/shorewall/policy...

Running /etc/shorewall/initdone...

Compiling TCP Flags filtering...

Compiling Kernel Route Filtering...

Compiling Martian Logging...

Compiling MAC Filtration -- Phase 1...

Compiling /etc/shorewall/blrules...

Compiling /etc/shorewall/rules...

Compiling /etc/shorewall/conntrack...

Compiling /etc/shorewall/tunnels...

Compiling MAC Filtration -- Phase 2...

Applying Policies...

Generating Rule Matrix...

Creating iptables-restore input...

Shorewall configuration compiled to /var/lib/shorewall/.restart

Stopping Shorewall....

Processing /etc/shorewall/stop ...

Processing /etc/shorewall/tcclear ...

Preparing iptables-restore input...

Running /sbin/iptables-restore --wait 60...

Processing /etc/shorewall/stopped ...

done.

Starting Shorewall....

Initializing...

Processing /etc/shorewall/init ...

Processing /etc/shorewall/tcclear ...

Setting up Route Filtering...

Setting up Martian Logging...

Setting up Proxy ARP...

Preparing iptables-restore input...

Running /sbin/iptables-restore --wait 60...

Processing /etc/shorewall/start ...

Processing /etc/shorewall/started ...

done.

● shorewall.service - Shorewall IPv4 firewall

Loaded: loaded (/usr/lib/systemd/system/shorewall.service;

disabled; vendor preset: enabled)

Active: active (exited) since Sat 2021-09-04 20:00:07 CEST;

12h ago

Process: 5834 ExecStart=/sbin/shorewall $OPTIONS start

$STARTOPTIONS (code=exited, status=0/SUCCESS)

Main PID: 5834 (code=exited, status=0/SUCCESS)

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: Setting up Martian

Logging...

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: Setting up Proxy

ARP...

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: Preparing

iptables-restore input...

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: Running

/sbin/iptables-restore --wait 60...

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: Processing

/etc/shorewall/start ...

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: ipset v7.10: Set

cannot be created: set with the same name already exists

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: ipset v7.10: Set

cannot be created: set with the same name already exists

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: Processing

/etc/shorewall/started ...

sept. 04 20:00:07 mana.kervao.fr shorewall[5834]: done.

sept. 04 20:00:07 mana.kervao.fr systemd[1]: Started Shorewall IPv4

firewall.

Shorewall 5.2.3.3 blacklist chains at mana.kervao.fr - dim. sept.

5 08:11:15 CEST 2021

Chain dynamic (4 references)

pkts bytes target prot opt

in out

source

destination

Chain lan-fw~ (1 references)

pkts bytes target prot opt

in out

source

destination

0 0

~log0 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set abusedrop src

0 0

~log2 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set spamhausdrop src

0 0

~log4 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set spamhausedrop src

Chain lan-vpn~ (1 references)

pkts bytes target prot opt

in out

source

destination

0 0

~log1 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set abusedrop src

0 0

~log3 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set spamhausdrop src

0 0

~log5 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set spamhausedrop src

Nombre ligne liste spamhausDrop

1054

Nombre ligne liste spamhauseDrop

78

Nombre ligne liste abusedrop

10007

>

Fin: dim. sept. 5 08:11:15 CEST 2021

>>

Maintenant pour que les listes soient mises à jour quotidiennement, il suffira de créer un lien sous /etc/cron.daily

ln -s /usr/bin/shorewall-vilains /etc/cron.daily/

Les lignes "contrôles" du script permettent de vérifier que tout marche bien, on retrouve notamment la commande

shorewall show bl

qui donne

Shorewall 5.2.3.3 blacklist chains at mana.kervao.fr - sam.

sept. 4 20:04:25 CEST 2021

Chain dynamic (4 references)

pkts bytes target prot opt

in out

source

destination

Chain lan-fw~ (1 references)

pkts bytes target prot opt

in out

source

destination

0 0

~log0 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set abusedrop src

0 0

~log2 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set spamhausdrop src

0 0

~log4 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set spamhausedrop src

Chain lan-vpn~ (1 references)

pkts bytes target prot opt

in out

source

destination

0 0

~log1 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set abusedrop src

0 0

~log3 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set spamhausdrop src

0 0

~log5 all --

* *

0.0.0.0/0

0.0.0.0/0

[goto] match-set spamhausedrop src

et la commande ipset list dresse la liste des adresses IP bannies, cela donne

Name: abusedrop

Type: hash:net

Revision: 6

Header: family inet hashsize 4096 maxelem 65536

Size in memory: 268360

References: 2

Number of entries: 9998

Members:

42.193.0.6

192.241.221.234

98.214.176.181

43.128.89.158

167.99.132.148

(...)

Name: spamhausdrop

Type: hash:net

Revision: 6

Header: family inet hashsize 1024 maxelem 65536 counters

Size in memory: 86848

References: 2

Number of entries: 1046

Members:

102.212.224.0/19 packets 0 bytes 0

204.87.136.0/24 packets 0 bytes 0

206.197.29.0/24 packets 0 bytes 0

168.151.0.0/22 packets 0 bytes 0

199.26.207.0/24 packets 0 bytes 0

(...)

Name: spamhausedrop

Type: hash:net

Revision: 6

Header: family inet hashsize 1024 maxelem 65536 counters

Size in memory: 9280

References: 2

Number of entries: 70

Members:

43.57.0.0/16 packets 0 bytes 0

120.64.0.0/16 packets 0 bytes 0

46.148.120.0/24 packets 0 bytes 0

120.67.0.0/16 packets 0 bytes 0

204.141.204.0/24 packets 0 bytes 0

91.208.245.0/24 packets 0 bytes 0

45.143.136.0/22 packets 0 bytes 0

91.243.93.0/24 packets 0 bytes 0

(...)

Name: ifw_wlPour qu'au reboot ces listes soient maintenues il faudra modifier le fichier /etc/shorewall/init en rajoutant

# Restaurer les listes Abuseipdb et

Spamhauss

if [ -f /etc/shorewall/abuseipdb ]; then

ipset destroy abusedrop

ipset -file /etc/shorewall/abuseipdb restore

fi

if [ -f /etc/shorewall/spamhaus ]; then

ipset destroy spamhausdrop

ipset -file /etc/shorewall/spamhaus restore

fi

if [ -f /etc/shorewall/espamhaus ]; then

ipset destroy spamhausedrop

ipset -file /etc/shorewall/espamhaus restore

fi

Vous pouvez rajouter manuellement une

adresse IP en tapant (il faudra préciser le nom d'une liste)

ipset add spamhaus adresse-IP

et enlevez une adresse

ipset del spamhaus adresse-IP

| [Retour page d'accueil FUNIX] | [Retour haut de la page] |